الحروب الإلكترونية.. هجمات دولية دون رصاص أو قذائف

09:41 صباحاً 15 فبراير 2021 حدثت فى 11:18 مساءً 20 أبريل 2022

المصدر: بلومبرغ

تعديل مقياس القراءة

شكّل الهجوم الذي شنته أمريكا وبريطانيا وفرنسا على سوريا في شهر أبريل 2018، عقابًا للحكومة السورية على استخدامها المزعوم لأسلحة كيميائية، حالة من القلق بشأن احتمالية ردّ سوريا على هذا الهجوم في ميدان مواجهة مختلف تمامًا وهو الفضاء الإلكتروني، وذلك بمساعدة من حليفتيها روسيا وإيران، أبرز الدول المشاركة في الحروب الإلكترونية.

وتتمثل الحروب الإلكترونية في هجمات ترعاها الدول، وتستهدف شبكات الحاسوب وعدد هائل من الأنشطة التي تديرها تلك الشبكات، حيث أنه لم ترد حتى الآن أية تقارير علنية حول هجمات إلكترونية نُفّذت ردًا على التحالف الذي استهدف سوريا؛ لكن من الصعب التكهن بوقت أو مكان تنفيذ هذا النوع من الهجمات أو تحديد المسؤول عنها.

1.ما المقصود بالحروب الإلكترونية؟

يستخدم هذا المفهوم بشكلٍ عام لوصف أي هجوم إلكتروني يحظى بدعم إحدى الدول ويهدف لإلحاق الضرر بدولة أخرى. وذكر تقرير أصدرته دائرة الأبحاث التابعة للكونجرس الأمريكي عام 2015، أنه رغم عدم وجود تعريف متفق عليه للحرب الإلكترونية، إلّا أنها تُعرّف عادة بأنها تحرك دولة ضد أخرى بما يوازي هجومًا مسلحًا، أو الضغط عبر الفضاء الإلكتروني الذي يؤدي إلى رد عسكري.

2. ما أشكال الحروب الإلكترونية؟

تشمل الحروب الإلكترونية الأفعال المسيئة التي تتم ممارستها عبر شبكة الإنترنت، بما في ذلك نقل برمجيات خبيثة إلى نظام الكومبيوتر، أو تعطيله باستخدام ما يعرف ببرمجيات الفدية (وهي برمجيات خبيثة تعطل نظام الكومبيوتر وتشفر بياناته ويطلب أصحابها فدية مقابل فك تشفير الجهاز)، أو إغراقه بكمٍ هائل من الرسائل مما يجعل الوصول إليه صعبًا على المستخدمين (وهو ما يُعرف بهجمات حجب الخدمة)، أو اختراق البيانات بهدف التجسس، أو استهداف تجارب إطلاق الصواريخ،

ومن أعنف الأمثلة على الهجمات الإلكترونية الواقعية هو تلاعب روسيا بمحتويات مواقع التواصل الاجتماعي من أجل التأثير على نتائج الانتخابات في أوروبا والولايات المتحدة، وهو ما قامت به خلال الانتخابات الرئاسية الأمريكية عام 2016، وأيضا فيروس "ستوكسنت"( Stuxnet)، والذي يُقال إنه من تطوير وكالة الأمن القومي الأمريكية والاستخبارات الإسرائيلية، وخرب أجهزة الطرد المركزي الإيرانية الخاصة بتخصيب اليورانيوم في 2009.

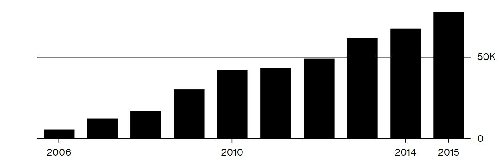

الجهة المستهدفة: الوكالات الأمريكية

الحوادث المتعلقة بأمن المعلومات التي أبلغت عنها الوكالات الحكومية الأمريكية فريق التأهب لحالات الطوارئ الحاسوبية بالولايات المتحدة في كل سنة مالية منتهية في 30 سبتمبر

3. لماذا كل هذا القلق؟

بينما يمكن اعتبار التأثير على نتائج الانتخابات أمرًا ليس بتلك الخطورة، تخيل تأثيرات شن حرب إلكترونية شاملة، تتسبب مثًلا في انقطاع الكهرباء بشكلٍ كامل ولمدة طويلة كالهجوم الذي ضرب أوكرانيا مرتين، والذي قام به على الأرجح قراصنة روس؛ أو التخريب التام لمراكز البيانات من خلال استخدام البرمجيات الخبيثة التي تعمل على تسخين الدوائر الكهربائية؛ أو تشفير السجلات المصرفية لإثارة الذعر في القطاع المالي كالهجوم الذي استهدف 3 بنوك كبرى في كوريا الجنوبية عام 2013 وقام بتجميد بياناتها وتشفيرها.

ويأتي من بين نتائج الحروب الإلكترونية، اختراق عمليات التشغيل الآمنة للسدود والمحطات النووية؛ أو تشويش الرادارات وأنظمة الاستهداف المستخدمة في الطائرات المقاتلة. وأطلقت وزارة الأمن الداخلي ومكتب التحقيقات الفيدرالي الأمريكي تحذيرًا في مارس 2018 يفيد بأن منفذي هجمات إلكترونية في الحكومة الروسية قد استهدفوا "هيئات حكومية وعددًا من قطاعات البنية التحتية المهمة بالولايات المتحدة،" بما في ذلك قطاعات الطاقة والمياه والطيران.

4. من المشاركون في هذه الحروب؟

بالإضافة إلى روسيا والولايات المتحدة، يُعتقد أن دولًا كالصين وإسرائيل وبريطانيا وإيران وكوريا الشمالية لديها برامج مُفعلة للحروب الإلكترونية.

5. هل تستعين الدول بالجنود لشن الحروب الإلكترونية؟

أحيانًا ما يحدث ذلك، فقد قامت الولايات المتحدة وغيرها من الدول العظمى بإنشاء وحدات عسكرية مخصّصة للحروب الإلكترونية تهدف إلى تنفيذ عمليات جمع المعلومات الاستخباراتية، ودعم البعثات العسكرية، إلا أن اللجان الإلكترونية الروسية المتهمين بالتدخل في الانتخابات الأمريكية التي جرت عام 2016 يمثلون كيانات منفصلة تخوض ما يعرف بحرب المعلومات، والتي تشير إلى التلاعب بآراء العامة أو أصحاب السلطة.

وتعمل تلك الكيانات بشكل مستقل عن الهيئات الحكومية أو كجهات تعمل بعيدًا عن المنظمات الراعية لها (لإنكار مسؤولية أية هجمات منفذة)، وعلى سبيل المثال يُعتقد بأن جيش قراصنة الإنترنت في كوريا الشمالية قد نشأ في البداية كجزءٍ من الجيش الكوري ويختص حصريًا بجمع المال للنظام الحاكم.

6. كيف يجمع قراصنة الإنترنت المال؟

في كوريا الشمالية، يجمع قراصنة الإنترنت المال بأساليب متنوعة، بدءًا من سرقة بيانات البطاقات المصرفية، وصولًا إلى تنفيذ مخطّطات أكبر وأوسع نطاقًا، ويشتبه بأنهم وراء عملية سرقة 60 مليون دولار من بنك "فار إيسترين إنترناشونال" ((Far Eastern International Bank في تايوان والتي تم تنفيذها في شهر أكتوبر عام 2017.

وذكرت الولايات المتحدة الأمريكية أن كوريا الشمالية هي من قامت بتنفيذ هجمة الفدية الإلكترونية التي أطلق عليها اسم " واناكراي" (WannaCry) في شهر مايو 2017 والتي عطّلت آلاف الأنظمة الحاسوبية حول العالم، بما في ذلك أنظمة العديد من الشركات وهيئة الخدمات الصحية الوطنية في بريطانيا، وطالب منفذو الهجمة بمبلغ 300 دولار من كل جهة متضررة يتم دفعه على هيئة عملة "بتكوين" الرقمية (bitcoin) لفك تشفير أنظمتها. ولم يعرف إلى الآن المبلغ الكلي الذي جمعه المنفذون.

7. أليس من المفترض أن يكون استهداف المدنيين محظورًا؟

تحكم الأشكال التقليدية للصراعات الدولية، التي تخوضها الجيوش باستخدام الرصاص والقنابل، مجموعة من قوانين الحرب التي وُضعت منذ قرون مضت بهدف تخفيف معاناة المدنيين خلال الحروب، وعلى نقيض ذلك، تهدف الهجمات الإرهابية إلى قتل المدنيين وترويعهم، أما الحروب الإلكترونية فتقع بين هذا وذاك.

وقامت إحدى المؤسسات البحثية التابعة لمنظمة حلف شمال الأطلسي في عام 2013 بنشر دليل يتألف من 282 صفحة يسعى لتطبيق قوانين الحرب الحالية على الحروب الإلكترونية، وحدّد الدليل الهيئات والمؤسسات التي يحظر استهدافها بهجمات إلكترونية (مثل المدارس والمستشفيات)، والظروف التي يُسمح للدولة فيها بالرد على الهجوم الإلكتروني باستخدام القوة العسكرية.

لكن كما يشير "دليل تالين" (Tallinn Manual) (والذي سُمي بذلك تيمُنًا باسم عاصمة إستونيا حيث مقر المؤسسة البحثية التي قامت بنشر الدليل)، فإن الدليل "لا يعتبر وثيقة رسمية" بل مجرد تعبير عن آراء مجموعتين دوليتين من الخبراء فيما يتعلق بالوضع القانوني"، ويجب فهمه والإطلاع عليه على هذا الأساس.

8. هل هناك أي طرق من شأنها الحد من الحروب الإلكترونية؟

تعهدت العشرات من شركات التكنولوجيا مثل شركة "مايكروسوفت" (Microsoft Corp.) و"فيسبوك" (Facebook Inc.) في أبريل 2018 "بعدم مساعدة الحكومات في شن هجمات إلكترونية ضد المواطنين الأبرياء والشركات"، وتم تشبيه هذه الاتفاقية التقنية للأمن الإلكتروني بالنسخة الرقمية لاتفاقيات جنيف الدولية التي تحكم التعاملات الإنسانية خلال الحروب.

المراجع:

- Congressional Research Service report on North Korea’s cyber-capabilities.

- A Wired magazine article on how Russia has used Ukraine as a cyberwar "test lab."

- Bloomberg Businessweek spoke to a member of North Korea’s hacker army.

- Bloomberg Opinion’s Leonid Bershidsky says we need cyberwar rules of engagement now.

- QuickTake explainers on cybersecurity and how North Korea built its army of hackers.